… Wozu soll genau das gut sein? Eine frage, die ich mir auch gestellt habe. Jetzt, da ich auch eigene Unix-Server in Düsseldorf und Nürnberg stehen habe, kann ich diese Frage genau beantworten.

Genau wie viele andere, bin ich voll berufstätig und habe eine zweite Einnahmequelle. Das Betreiben von eigenen Servern. Im Grunde nichts außergewöhnliches. Spannend wird es jedoch, wenn dadurch Abhängigkeiten zu Kunden bestehen. Dann wird es plötzlich sehr wichtig, dass die Server auch laufen.

Alle diejenigen, die sich in einer ähnlichen Situation befinden, werden ihren Server in der Regel fernadministrieren. Die wohl gängigste Methode, dieses zu tun, ist wohl SSH (Secure Shell).

Die standardmäßige Kommunikation zwischen Client und Server findet über Port 22 statt.

Um nun auf die Ausgangsfrage zurückzukommen; Aber warum sollte man ausgerechnet den Port 443 für die SSH-Verbindung wählen?

Viele Arbeitgeber gewähren Ihren Mitarbeitern Zugang zum Internet. Wenn ein Zugang zum Internet besteht, ist es natürlich für die Firmen sehr wichtig größt mögliche Sicherheit für das eigene Unternehmen zu gewährleisten. Dabei ist es unabdingbar eine sichere Firewall aufzubauen. In der Regel wird dies über die Konfiguration von Routern und Proxies implementiert. Dabei kommt es nicht selten vor, dass die Kommunikation über Port 22 (SSH) abgeblockt wird.

Da das Internet an sich ja noch erreichbar sein soll, sind meist Port 80 und Port 443 nicht geblockt. Über Port 80 läuft in der Regel der normale HTTP Datenverkehr und über Port 443 der verschlüsselte Datenverkehr HTTPS. Diesen Umstand kann man sich als Serveradministrator zu nutze machen.

In der Konfiguration für den SSH-Server (z.B. /etc/ssh/sshd_config) richtet man einfach den Port 443 ein, auf den der SSH-Deamon zusätzlich lauschen soll. Nach einem Neustart des SSH-Servers ist es nun möglich sich über den Standardport 22 und den Port 443 zu verbinden.

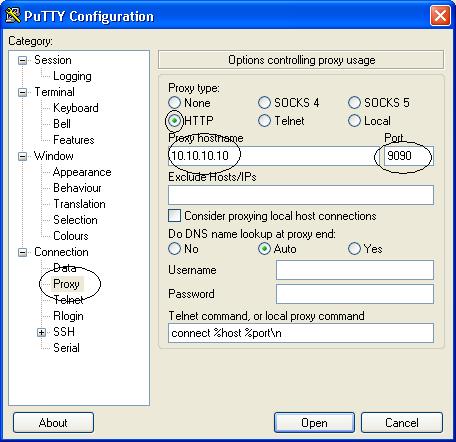

Jetzt kann man sich vom Arbeitsplatz ohne Probleme auf seinem Server anmelden. Man mus nur noch die IP des Poxies kennen, wissen über welchen Port des Proxies der Internetdatenverkehr läuft und schon kann man einen SSH-Client (z.B. Putty) so konfigurieren, dass die Verbindung zum SSH-Server aufgebaut werden kann.

Und warum lass ich den SSH-Server nicht auf Port 80 lauschen? Diese Frage ist leicht zu klären. Viele Serverbesitzer betreiben einen Webserver. Ein Webserver lauscht in der Regel auf Port 80. Hier wird es zu konflikten kommen. Selbst wenn kein Webserver im Einsatz ist, sollte man nicht Port 80 benutzen. Der Netzwerkadministrator einer Firma merkt sofort, wenn versucht wird über Port 80 verschlüsselte Daten zu übertragen. Das wird Ärger geben.

Datenverkehr über Port 443 ist eh verschlüsselt. Der Netzwerkadministrator kann zwar auf Paketebene Datenverkehr der jeweiligen Protokolle unterscheiden, dieses wird aber praktisch nicht gemacht. Zu viel Aufwand.

Beispiel

Ausgangssituation

- Arbeitgeber lässt Internet über HTTP und HTTPS zu.

- Proxyserver hat die IP 10.10.10.10 und benutzt Port 9090

Serverseitig

- SSH-Server auf 123.456.789.111 lauscht auf Port 22 und 443

Clientseitig (an Beispiel Putty)

Mit dieser Clientseitigen Konfiguration ist es nun Möglich eine SSH-Verbindung zum Server aufzunehmen.

Viel Spaß…

1 comment

Join the conversationSkepsis - 16. März 2011

interresante ip adresse